多要素認証(MFA)は、パスワードだけに頼らず、生体認証やワンタイムパスワードなど、認証の3要素のうち複数の要素を組み合わせることで、不正アクセスを防ぐ強固なセキュリティ対策です。リモートワークの増加やサイバー攻撃の巧妙化に伴い、多要素認証の導入は企業にとって必須の対策となっています。本記事では、多要素認証(MFA)の仕組みやメリット・デメリット、導入のポイントをわかりやすく解説します。

※本記事は2021年11月8日に投稿した記事を再編集しています。

目次

多要素認証(MFA)とは

多要素認証とは、認証の3要素「知識情報」「生体情報」「所持情報」の中から、2つ以上の異なる認証要素を用いて認証する方法のこと

引用元:https://www.nri.com/jp/knowledge/glossary/multi_factor_authentication.html

「認証の3要素」とは

知識情報:「対象が知っていること」

例:パスワード・PINコード・秘密の質問など

よく耳にするPINコード(Personal Identification Number)は、個人を識別するための番号です。主として携帯電話やスマートフォンで、端末の盗難・紛失に際し、第三者による無断使用を防ぐために使われてきました。また、SIMカードを端末に挿入する時や、電源をオンにした際に入力を要求することで、端末の不正利用を防止しています。

生体情報:「対象の特徴」

例:指紋認証・声紋・顔認証などの生体認証

生体認証については、こちらの記事で詳しく解説しております。

「生体認証の種類はいくつ?それぞれのメリットと問題点を解説」

所持情報:「対象がもっているもの」

例:身分証明書・携帯電話など

自身が所持しているもので認証を行います。例えば、オフィスに入る際、社員証や登録したICカードをかざす場合、この要素を利用しています。

多要素認証が注目を浴びている背景

多要素認証が注目を浴びている背景としては、主にパスワード認証の限界、リモートワークの増加、サイバー攻撃の増加などが考えられます。

パスワード認証の限界

パスワード認証の問題点として、簡単に推測可能なパスワードを設定しているユーザーが多い点が挙げられます。また、強固なパスワードを設定しても、複数のサービスで同じパスワードを使い回しているケースも多いです。どちらの場合も、複数のアカウントをまとめてハッキングされるリスクがあります。基本的には強固なパスワードを設定し、使い回さないことがベストですが、人間の記憶や簡単な管理ツールに頼るパスワード認証では、運用上の便宜性からも限界があります。そのため、パスワードが流出した際のリスクを減らすために、多要素認証の有効性が注目されました。異なる認証要素を組み合わせることで、たとえパスワードが漏れても第三者が簡単に不正アクセスできない仕組みを構築し、より強固なセキュリティを実現できます。

リモートワークの増加

リモートワークの増加により、自宅や外部のネットワークから社内システムにアクセスする機会が増えたことで、従来のオフィスに限定した環境と比べると セキュリティリスクが高まり、従来のパスワード認証だけでは十分なセキュリティを確保できなくなりました。そこで、多要素認証の導入が進み、異なる認証要素を組み合わせることで、なりすましや不正ログインを防ぎ、安全に社内システムへアクセスできる仕組みが普及しました。

サイバー攻撃の増加

近年は、インターネットの普及に伴ってスマートフォンやIoT機器が急激に増え、システム環境が多様化したことにより、システムの脆弱性などを狙うサイバー攻撃が急増しています。 サイバー攻撃の増加により、パスワードの流出や不正取得のリスクが高まったため、パスワードだけでは防げない不正アクセスを防止し、より強固なセキュリティを確保するために多要素認証が普及しました。 パスワード認証の限界やリモートワークの拡大、そしてサイバー攻撃の増加により、従来の認証方法だけでは十分なセキュリティを確保することが難しくなっています。こうした状況を受けて、多要素認証の導入が進み、異なる認証要素を組み合わせることで、不正アクセスを防ぎ、より強固なセキュリティを実現する重要性が高まっています。

多要素認証の活用状況

多要素認証は、特にリモートワークを導入している企業において、セキュリティ強化のための重要な手段として急速に普及しています。さらに、スマートフォンの普及により、SMS認証や生体認証(指紋認証や顔認証など)が手軽に利用できるようになり、MFAの導入がより一層進んでいます。加えて、リスクベース認証や FIDO2の採用が拡大し、より柔軟かつ強固な認証手法の活用が可能になっています。 リスクベース認証や、FIDO2について以下で解説します。

リスクベース認証

リスクベース認証は、ユーザーの行動やアクセス元の情報などを基にリスクを評価し、認証強度を動的に変更する方法です。この方法では、通常のアクセスでは低リスクと判断されれば簡単な認証で済み、リスクが高いと判断された場合には追加の認証を要求することができます。これにより、ユーザーの利便性を維持しつつ、セキュリティを高めることが可能です。 詳しい解説については、以下の記事をご参照ください。

リスクベース認証とは?5分でわかりやすく解説!

FIDO2

FIDO2は、パスワードレス認証を実現するための規格で、ユーザーがスマートフォンやセキュリティキーなどを使って、ユーザーIDと認証情報を安全にやり取りする方法です。FIDO2を使用することで、パスワードの管理から解放され、より安全で効率的な認証が可能になります。 詳しい解説については、以下の記事をご参照ください。

FIDOとは?従来の認証手法との違いを解説

多要素認証を可能にするデバイス

前述の通り、スマートフォンは多要素認証を可能にする、最も手軽なデバイスですが、他にも多くの種類があります。例えば、ICカードリーダーが挙げられます。さらに、物理デバイスのタイプとして、キーホルダー型のワンタイムパスワード表示器、ICカード、Bluetoothなどがあります。

多要素認証のメリット・デメリット

メリット

第一に、セキュリティリスクが向上するという点が挙げられます。単一のパスワードに依存することを避け、複数の認証要素を使用することで、不正アクセスのリスクを大幅に減少させることができます。また、生体情報や所持情報を利用することで、パスワードを入力する手間を無くすことも期待できます。

デメリット

多要素認証の導入に伴い、ICカードとカードリーダーを用意するというコストがかかります。従業員が多ければ多いほど、大きな負担になります。また、認証に時間がかかるため、業務の生産性を落とす一因になることも考えられます。 これらの問題を防ぐには、多要素認証の方法を慎重に選び、利用者の負担を最小限に抑える工夫が必要です。また、1回の認証で複数のサービスにアクセスできるSSO(シングルサインオン)を導入することで、利便性を向上させながらセキュリティを強化するのも効果的な対策と言えるでしょう。

SSO(シングルサインオン)については、以下の記事をご参照ください。

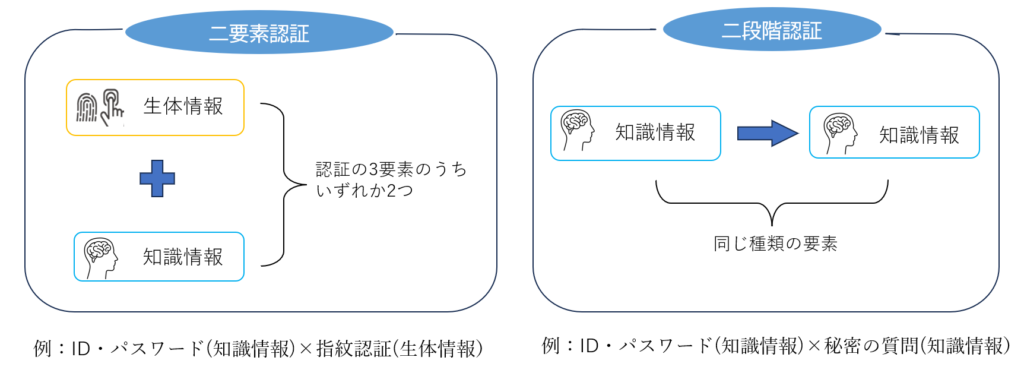

2要素認証と2段階認証は全く異なるもの

多要素認証の中でも、2要素を使う認証のことを「2要素認証」と呼びますが、これに似た言葉として、「2段階認証」と呼ばれる認証方式があります。

どちらも「2回認証を行う」という点は共通ですが、全く異なる認証方式です。

「2要素認証」は認証の3要素のうち、いずれか2要素を用いて認証する方法

「2段階認証」は認証の3要素のうち、1要素だけを用いて認証する方法

詳しい解説については、こちらの記事をご覧ください。

まとめ

スマートフォンの普及を背景に、優れた安全性と相まって、多要素認証はますます認証方式のスタンダードになると予測されます。 多要素認証の導入を検討する際は、セキュリティ強化だけでなく、ユーザーの利便性、コストなども考慮し、自社に合ったサービスを選ぶとよいでしょう。

かもめエンジニアリングでは、FIDO2やリスクベース認証に対応したSSOソリューションSSOソリューション「KAMOME SSO」を提供しています。クライアント証明書認証をはじめとする多様な認証手段を活用し、高いセキュリティを実現します。特に、リスクベース認証やスマートフォンを利用した多要素認証に対応しており、状況に応じて柔軟な認証方法を選択することができます。ご興味がある方やご相談がある方は、下記のお問い合わせフォームからお気軽にご連絡ください。

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。