テレワークの普及に伴って、昨今、企業のITシステムへの不正アクセスが増加しています。その対策の1つとして、認証を強化するリスクベース認証(Azure ADでは条件付きアクセスと呼ばれています。)があります。本記事では、リスクベース認証の概要と仕組み、そのメリットやデメリットについてご説明します。

目次

リスクベース認証とは?

「リスクベース認証」は、サービスにログインする際に様々な情報(後述)を収集し、リスクがあると判定されたときのみ、追加で認証(秘密の質問やワンタイムパスワード、SMS認証など)を要求する方式のことを指します。

一般的なWebサービスは、認証時にIDとパスワードを入力します。しかし、IDとパスワードが外部に漏洩していた場合、悪意のある人がなりすまして、不正にアクセスできてしまいます。なりすまし対策として、多段階認証や多要素認証の方法がありますが、認証の回数を増やすことはユーザーの利便性を下げてしまい、負担となってしまいます。 そこで、ユーザーの負担軽減とセキュリティ強化のバランスをとったものが、リスクベース認証になります。

多要素認証の詳細はこちらの記事をご覧ください。

「多要素認証(MFA)とは|メリット、デメリットについて解説」

Microsoft Entra ID(旧AzureAD)におけるリスクベース認証について

Microsoft Entra ID(旧AzureAD)では、「条件付きアクセス」という名称で、リスクベース認証が実装されています。機能としては、リスクベース認証と同一のものになります。さらに、Microsoft Entra ID(旧AzureAD)Premium P2では、リスクベースの条件付きアクセス機能が付属しており、より高度なリスクベース認証が利用できるようになっています。

Microsoft Entra ID(旧AzureAD)のプランごとに利用できる機能については、こちらの記事をご覧ください。

「Microsoft Entra ID(旧Azure AD)のプランを比較!詳しい機能なども併せて解説」

リスクベース認証の種類と仕組み

リスクベース認証は、IPアドレス、位置情報、時間帯・曜日、デバイス、OSやブラウザなどを活用してリスクを評価する手法です。例えば、通常は東京からログインするユーザーが突然アメリカからアクセスした場合に、リスクが高いと判断されます。このような状況では、追加の本人確認が必要となり、秘密の質問への回答や、登録されたメールアドレスに送られる認証リンクのクリックなどが求められます。

通常、リスクベース認証は他の認証方法と併用されることが多く、特にアクティブ認証と組み合わせて使われます。認証方法は大きくアクティブ認証とパッシブ認証に分かれており、それぞれの特性に応じて使い分けられます。

アクティブ認証

ログイン時に、ユーザーが自身で操作を行う必要がある認証方式をアクティブ認証と呼びます。この方式では、ログインする本人が特定の操作を行うため、多少の手間はかかりますが、安全性が大幅に向上します。具体的な例として、ワンタイムパスワードやUSBトークンの利用が挙げられます。また、自分で設定した「秘密の質問」に答える形式もアクティブ認証の一つです。

アクティブ認証の安全性は魅力的ですが、ユーザー操作が求められるため手間が発生します。必要とされるセキュリティレベルに応じて、後述するパッシブ認証との使い分けが推奨されます。これにより、利便性と安全性のバランスを取ることが可能となります。

パッシブ認証

ユーザーの操作を必要とせず、自動的にユーザーの認証を行うのがパッシブ認証の特徴です。この認証方式では、サービス提供者がユーザーの行動データやデバイス情報などを解析して認証を行い、ユーザーからの明確な入力は不要です。また、パッシブ認証は利便性に優れており、ユーザーが認証作業を意識することなくシステムを利用できるという利点があります。

しかし、セキュリティの観点から見ると、アクティブ認証の方がより強固であるとされています。例えば、重要な銀行取引や機密情報へのアクセスには、ユーザーからの明確な確認を求めるアクティブ認証が適しています。一方で、一般的なシステムログインや非機密情報へのアクセスには、手軽なパッシブ認証が有効です。

リスクベース認証の流れ

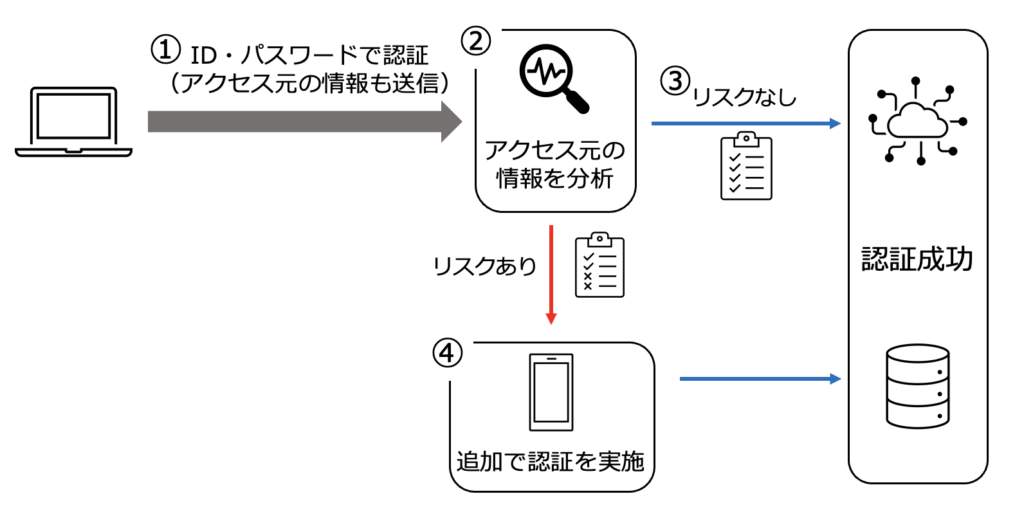

ここでは、リスクベース認証がどういった流れで認証を行っているか見ていきましょう。下記図をご覧ください。

①通常通り、IDとパスワードで認証を実行します。ログイン情報を送信した際、同時にアクセス元の情報も送信しています。

②ログイン情報を確認するとともに、アクセス元の情報を分析します。前述したIPアドレスや時間帯、デバイスなどを確認し、なりすましや不正アクセスのリスクがあるかどうかを判定しています。

③リスクがないと判定された場合、認証に成功し、サービスを利用できるようになります。

④リスクがあると判定された場合、追加の認証(ワンタイムパスワードや多要素認証など)を実行します。そこで、認証に成功すると、サービスの利用が可能になります。

このような流れでリスクベース認証を実行しており、利便性の維持とセキュリティ性の向上を実現しています。

リスクベース認証のメリット、デメリットとは?

ここからは、リスクベース認証のメリット、デメリットについて見ていきます。

リスクベース認証を導入するメリットとは?

最大のメリットは、ユーザーへの負荷を最小限に抑えつつ、認証を強化できる点です。 通常のアクセス環境であれば、IDとパスワードだけでログインができるため、ユーザーの利便性に変わりはありません。しかし、不正アクセス・なりすましを防げるよう、追加で認証を行える機能があるため、セキュリティを強化できます。

認証を強化する具体的な事例については、こちらのユースケースをご覧ください。

リスクベース認証を導入するデメリットとは?

デメリットとしては、従来の認証よりもコストや運用負荷がかかる点です。少なからず、アクセスのデータ収集や多要素認証を行う必要があるからです。 しかし、そのコストや負荷を捨てると、不正アクセス・情報漏洩のリスクを高めてしまうため、必要な経費として受け入れ、導入を考える方がいいでしょう。

まとめ

本記事では、リスクベース認証(条件付きアクセス)の概要や流れ、メリットとデメリットについてご説明しました。リスクベース認証は、ユーザーの利便性を維持しつつ、不正アクセスを減らすことでセキュリティ性を向上させています。 情報漏洩のリスクをいかに最小化していくかが重要になるため、リスクベース認証は非常に有用な機能と言えるでしょう。かもめエンジニアリングでは、リスクベース認証を備えたSSOソリューション「KAMOME SSO」や、同様の機能を備えるゼロトラスト接続サービスKeygatewayC1といったソリューションを提供しております。ご興味をお持ちの方やご相談がある方は、ぜひ以下のお問合せフォームよりご連絡ください。

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。