弊社では、ユーザー数1,000名程度の中堅企業さまから、多くのご相談をいただいております。その中で「いきなりSASEやEDRなどを導入するのはハードルが高い」といった声を伺います。確かに、セキュリティ対策としてSASEやEDRのような製品を導入するのは有効な手法のひとつといえます。しかし、セキュリティ対策に万全はないともいわれており、まずは「今あるものプラスアルファ」を実現し、早期にセキュリティ対策をスタートさせ段階的に充実させることが必要だろうと考えます。

本記事では、中堅企業さまに多くみられるセキュリティの課題と、段階的に実施するセキュリティ対策の一例を解説します。

目次

中堅企業に多いセキュリティの課題

ユーザー数1000名ほどの中堅企業はどのようなセキュリティ課題を抱えているのでしょうか。

本記事では、代表的な6つの課題を紹介します。

①VPN接続

リモートワークなどで社外から社内ネットワークやデータセンターに接続する際に、VPN接続が不安定であることや、契約回線不足のため使い勝手が悪い場合があります。これは、 VPNは決められた回線や契約帯域以上を使用できないことなどが原因です。

また、 VPNには脆弱性が指摘されており、ゼロデイ攻撃など運用では回避が困難なセキュリティアタックも常態化しています。ランサムウェアなどによる被害も多発しており、情報漏洩も深刻に懸念されます。

②クラウドサービスとSSO

業務利用しているクラウドサービスが一部を除いてSSOを経由せずアクセスされている場合が多くみられ、社内情報や営業情報、顧客情報などの情報漏洩のセキュリティリスクが高くなっています。

③SaaSサービスのID・PW

多数のSaaSサービスをSSO利用なしに利用している場合、異なるID/パスワードが必要です。ID/パスワードが増えることで、ユーザーと管理者の両者に管理や運用の手間がかかります。また、管理する ID/パスワードが増える分、セキュリティリスクの増加も懸念されます。

④プロキシを経由しないことによる制御外の閲覧

プロキシーは特定のウェブサイトやWebコンテンツへのアクセスに対して、フィルタリングやブロックを行い、情報漏洩やサイバー脅威を防ぎます。社外からのインターネットアクセスはプロキシーを経由しない構成の場合、制御外の閲覧が可能になります。

⑤インターネットへの出入口

インターネットの接続ポイントが1つしかない場合、社内とインターネットの間の通信のアクセスが1点に集中してしまいます。ここ数年のテレワークの普及により、ZoomやTeamsやGoogleMeetなどのツールを使用したオンライン会議が大幅に増加しています。オフィス回帰の傾向下でも業務効率化によりオンライン会議は増加しており、インターネットへの接続ポイントがボトルネックになるという課題も顕在化しています。

⑥ http/httpsポートの問題

インターネットでの出入口に設置しているゲートウェイでは様々な通信ポートを制御できますが、http/httpsポートを制限することでリモートアクセスや社外サービスの使いにくさなどが懸念されます。一方で、http/httpsポートを使った不正アクセスを防ぐ工夫も必要とされるため、この制御は難しい課題となっています。

実現させたい形

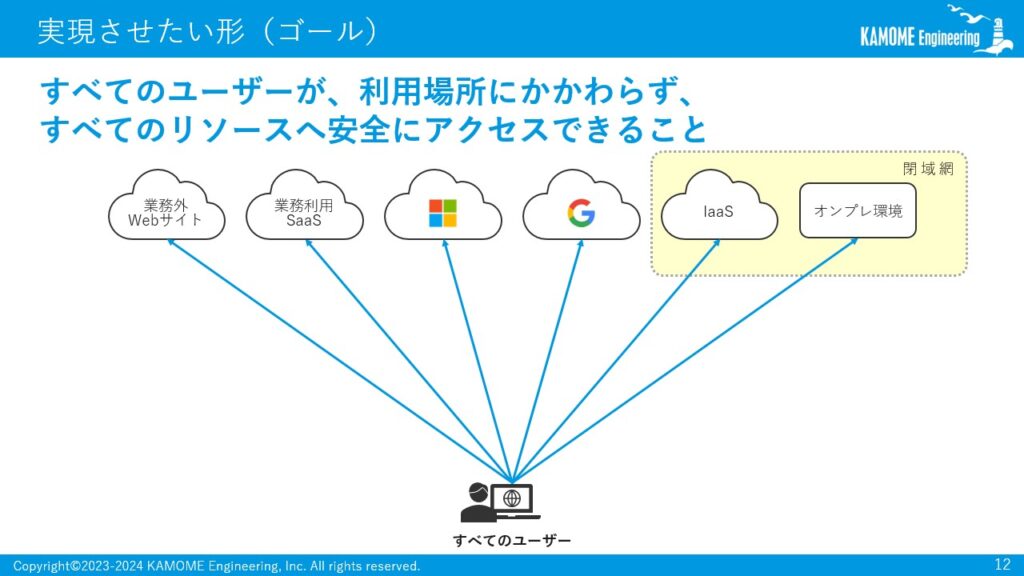

「全てのユーザーが、社内・社外に関わらず、全てのリソースへ安全にアクセスできる」ということが重要です。近年ではリモートワークが増加したため、特に社外から安全にアクセスできることも求められます。また、社内やクラウド内設置の閉域網などのオンプレミス環境に加えて、Microsoft 365、Google Workspace、その他のSaaSサービスや検索や情報入手用にさまざまなWebサイトの利用もあります。これら全てにセキュアに安全にアクセスできる環境を整えることが理想です。

※ 記載の他社サービス名およびロゴは、各社の商標または登録商標です。当社との特別な関係を示すものではありません。

まず、すべきセキュリティ対策

セキュアなセキュリティ環境を整えるためにはどのようなことをするべきでしょうか。今回は初歩的な対策として、3つのステップをご紹介します。

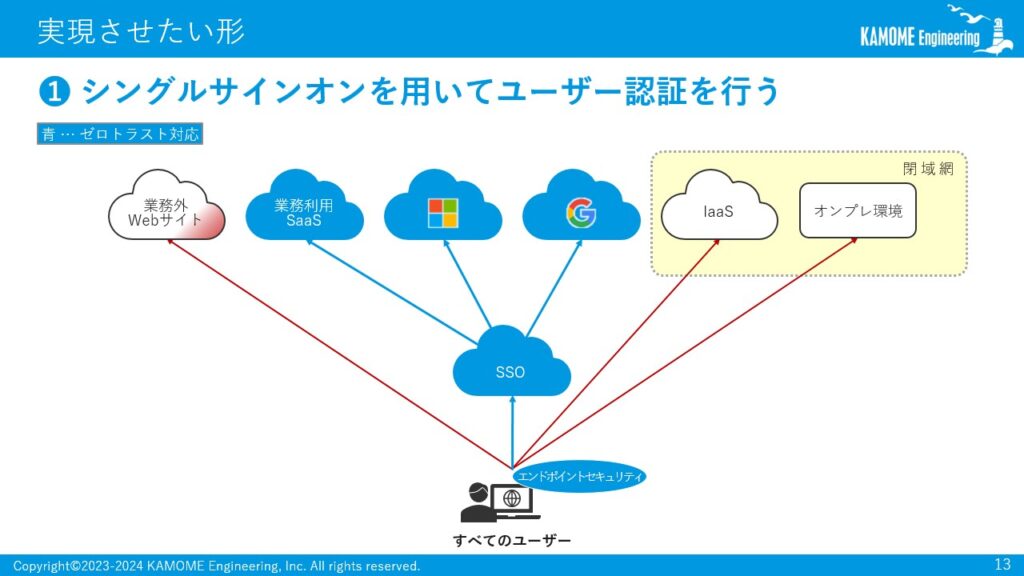

①SSOを用いたユーザー認証を行う

SSO(シングルサインオン)を用いて、ユーザー認証を行います。SSOとは、ひとつのシステムでログインが成功すればほかの複数のシステムにも自動で認証してくれる仕組みを指します。SSOを用いることで、一組のID/パスワードで複数のシステムにログインできるようになります。

※ 記載の他社サービス名およびロゴは、各社の商標または登録商標です。当社との特別な関係を示すものではありません。

SSOに関するブログ記事はこちら「SSOの仕組みと認証方式を解説」

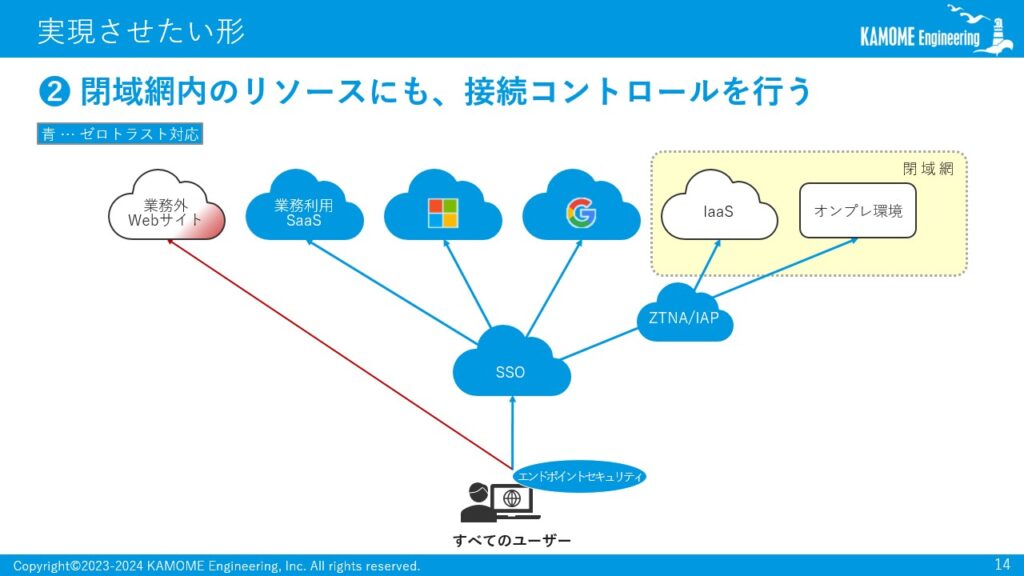

②閉域網内のリソースにも、接続コントロールをする

SSOだけでは、閉域網への安全なアクセスは実現できません。

閉域網内には社内や社内と接続しているデータセンター、クラウド内設置のプライベートネットワークなども含まれ、これらの中に設置されているシステムへも、セキュアで安全なアクセスができる環境が必要です。閉域網に対しては、ZTNAやIAPを連携させることで、SSOを使って認証されたユーザーが、指定されたシステムのみにアクセスする環境が実現できます。ZTNAやIAPをSSOと組み合わせることで、閉域網内でも安全にかつ限定的なアクセスが実現できます。

※ 記載の他社サービス名およびロゴは、各社の商標または登録商標です。当社との特別な関係を示すものではありません。

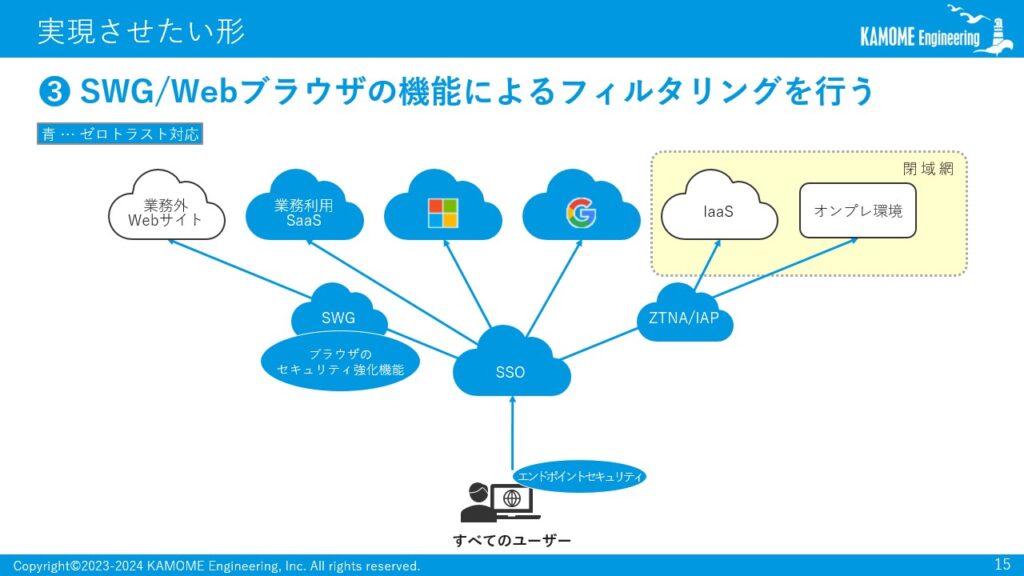

③ SWG/Webブラウザの機能によるフィルタリングを行う

業務外のWebサイトのアクセスは慎重に行う必要があります。社外からのインターネットアクセスにはプロキシーを必須とし、制限したい内容に対するフィルタリング機能を強化することが有効です。具体例として、SWGやWebブラウザのセキュリティ強化機能が挙げられます。一般的にWebブラウザのセキュリティ強化機能は無償ですが、有償のSWGの方がフィルタリング機能は高度です。自社の状況に応じて活用するようにしましょう。早期の実施と段階的な拡充という観点では、まずはWebブラウザのセキュリティ強化機能を利用し、投資の余裕が出た段階でSWGを導入、という考え方もあります。

※ 記載の他社サービス名およびロゴは、各社の商標または登録商標です。当社との特別な関係を示すものではありません。

まとめ

以上のように、➀SSOを用いたユーザー認証 ②閉域網への接続コントロール ➂SWG/Webブラウザ機能によるフィルタリング機能 の3つを行うことで、ゼロトラストの初歩的な部分を実現させることができます。みなさまそれぞれの課題に合致する部分と合致しない部分があると思いますが、 一歩でもゼロトラスト化を進めるための参考になるならば幸いです。かもめエンジニアリングでは、SSOソリューション「KAMOME SSO」に加え、一般的なZTNAの機能にはない、代理認証機能やWebアプリ以外へのアクセス方式を追加したゼロトラスト接続サービス「KeygatewayC1」のソリューションを提供しております。ご相談がある方はぜひ下記お問合せフォームよりご連絡ください。

また、本ブログをご覧になった方に、弊社セミナーの資料をご案内しております。資料の最後には限定公開のセミナー動画も掲載中です。ぜひ、こちらからダウンロードください。

最新のセミナー情報を確認する

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。