近年、医療機関を狙ったサイバー攻撃が急増しており、診療の中断や長期にわたる復旧作業が必要になるケースが後を絶ちません。

さらに最近は、ある大手企業で発生したランサムウェア被害の報道をきっかけに、「VPN経由の侵入」というリスクが改めて注目されています。テレワークの普及で多くの組織がVPNを利用する一方、脆弱性を突かれると情報漏洩や業務停止に直結する重大なリスクを抱えていることが浮き彫りになりました。

こうした背景から、医療機関でも注目されているのが「ゼロトラスト」という新たなセキュリティモデルです。本記事では、医療現場がゼロトラストを導入すべき理由と、その実践方法についてわかりやすく解説します。

目次

ランサムウェア攻撃の急増とVPNの脆弱性

ランサムウェア攻撃とは、攻撃の解除と引き換えに金銭を要求するサイバー攻撃の一種です。

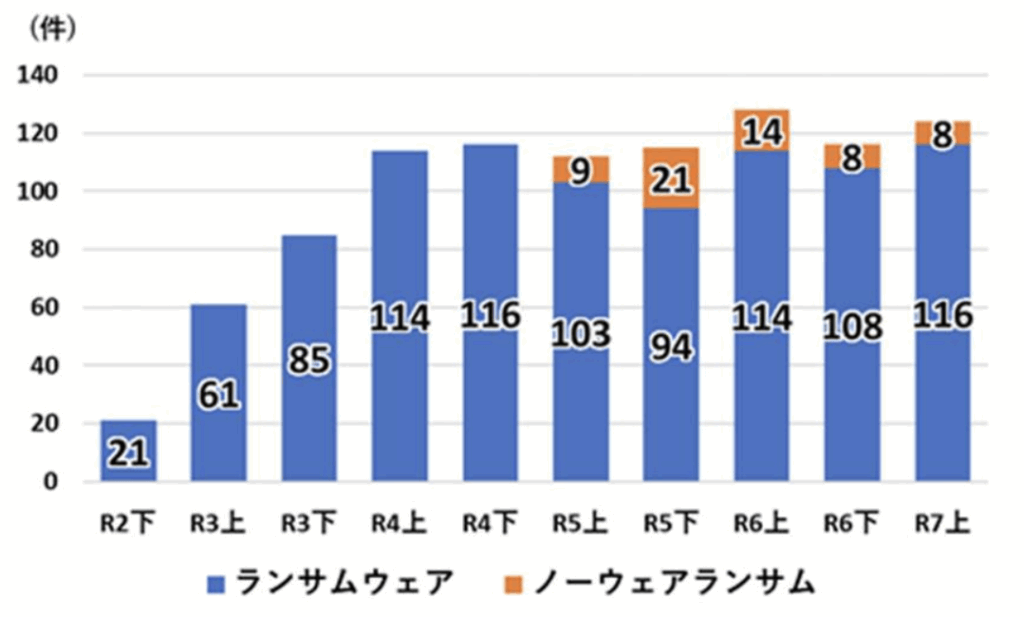

令和6年上半期におけるランサムウェアの被害報告件数は 116 件 であり、この数年間で爆発的に増加し、高水準で推移しています。

参考: 令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について

医療機関におけるランサムウェア被害の急増

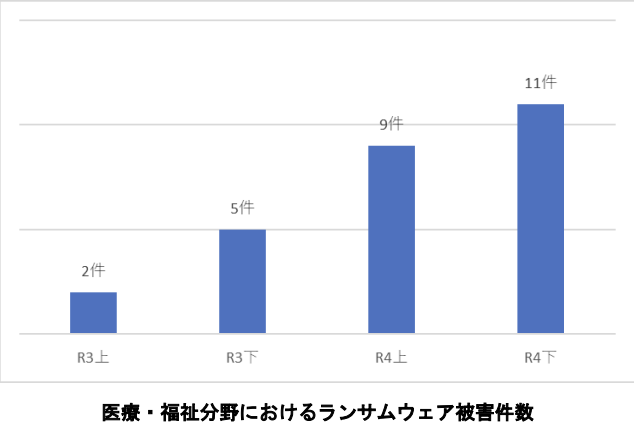

医療機関では、2022年だけで20件のランサムウェア被害報告がなされており、この数年間でかなりの増加傾向にあることもわかっています。

参考: サイバー事案の被害の潜在化防止に向けた検討会報告書2023(警察庁サイバー警察局)(PDF)

また、令和7年のランサムウェア攻撃の被害は VPN経由がダントツで多く、全体の件数の約7割を占めています。

つまり、VPNが、ランサムウェア攻撃の起点になっているといえます。

ランサムウェア被害の復旧にかかるコスト

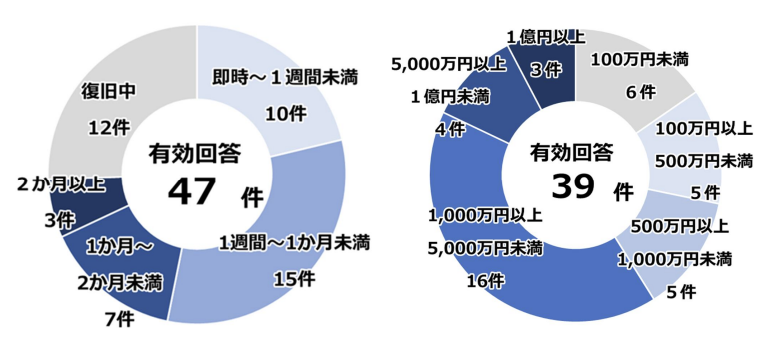

さらに、ランサムウェア攻撃を受けた企業や病院では約80%が復旧に一週間以上、調査や復旧費用には500万円以上かかったというデータもあります。

参考: 令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について

医療機関におけるランサムウェア攻撃の実被害例

2021年10月、徳島県の病院にて海外のハッカー集団により、病院が導入していたVPNの脆弱性が突かれてランサムウェア攻撃を受け、電子カルテが利用できなくなってしまいました。その結果、同病院では約2ヵ月におよぶ業務停止に追い込まれてしまうという大きな被害を受けました。2018年10月にも同様のサイバー攻撃が奈良県にある市立病院にて発生し、電子カルテシステムが使用できなくなってしまったという事例もあります。

また、2024年6月、岡山県の某医療センターにて、ランサムウェア攻撃により患者の個人情報が流失しました。流失したデータは某医療センターの総合情報システム内にある共有フォルダーのデータであり、患者情報が書かれた「医事統計」や会議の議事録が流失したとみられています。某医療センターでは前年、使用していたVPNに脆弱性があることが判明しました。

なぜ医療機関が狙われるのか

上記のように、医療機関がサイバー攻撃を受けると、個人情報の漏えいや業務停止、金銭的な損失などの被害が生じます。では、なぜ医療機関はサイバー攻撃を受けやすいのでしょうか。

医療機関では、患者の氏名・住所・生年月日・電話番号のほか、病歴や検査結果、治療内容、その他健康保険証番号やクレジットカード番号などの重要かつ多種多様な情報を多く取り扱っています。このことから、「取引で高値のつく情報が得られるから」「他の組織に対する攻撃では入手が難しい情報が手に入るから」という理由で、医療機関を標的にしていると考えられます。

詳しくはこちらの記事をご参考ください

医療機関を狙ったランサムウェアとは?事例と対策を解説

医療機関のシステム強化

このように、医療機関ではVPNの脆弱性を突いたランサムウェア攻撃が急増しており、さらにその被害は深刻かつ甚大です。

このような状況のなか、行政は医療機関におけるセキュリティに危機感を持ち、「医療情報システムの安全管理に関するガイドライン」を制定しました。 このガイドラインには、医療関係者向けに情報セキュリティの考え方や遵守事項など、医療機関が取り組むべきことが記載されています。

ここに記載されているセキュリティ対策の一つに、ゼロトラストというものがあります。

これは、 VPNの脆弱性を突いたサイバー攻撃の対策として非常に有効な方法であるといわれています。

ゼロトラストについて、以下で解説していきます。

ゼロトラストとは

ゼロトラストとは、情報資産にアクセスするすべてのものを「信頼しない」ことを前提に、外部・内部問わず安全性を確認して脅威から守るという考え方です。

従来型モデルとの違い

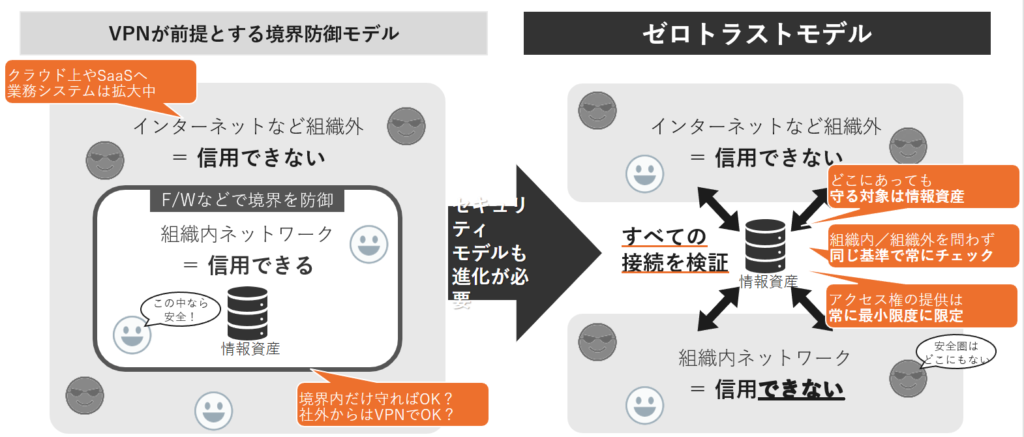

従来は、企業や医療機関のネットワーク内部を「信頼できる領域」、外部を「信頼できない領域」として区別する「境界防御モデル」が広く採用されてきました。このモデルはVPNを前提としているものです。

特に医療機関では、院内と院外を分離することで「安全」と考えるケースが今でも多く見られます。しかし、リモート保守の増加、医療機器のIT化、オンライン資格確認や電子処方箋、電子カルテ情報共有サービスへの対応などにより、医療情報システムが外部ネットワークとつながる機会は確実に増えています。

一方、ウイルス対策をすり抜ける高度な攻撃や検知が難しい手口も増加しており、境界で守るだけでは限界が見えてきました。その結果、内部に侵入された際のリスクが高まり、より柔軟で強固なセキュリティが必要とされています。

そこで注目されているのが、すべてのアクセスを信頼しない「ゼロトラスト」です。

ゼロトラストでは、アクセスが発生するたびに厳密な認証を行います。認証方法はユーザーIDとパスワードだけでなく、生体認証やデバイス認証など多要素認証により強固なセキュリティを実施できます。

境界防御モデルとゼロトラストモデルの違い

次に、従来のVPNを用いた境界防御モデルを脱却し、ゼロトラストモデルを実現する方法について具体的に解説していきます。

ゼロトラストモデルの実現

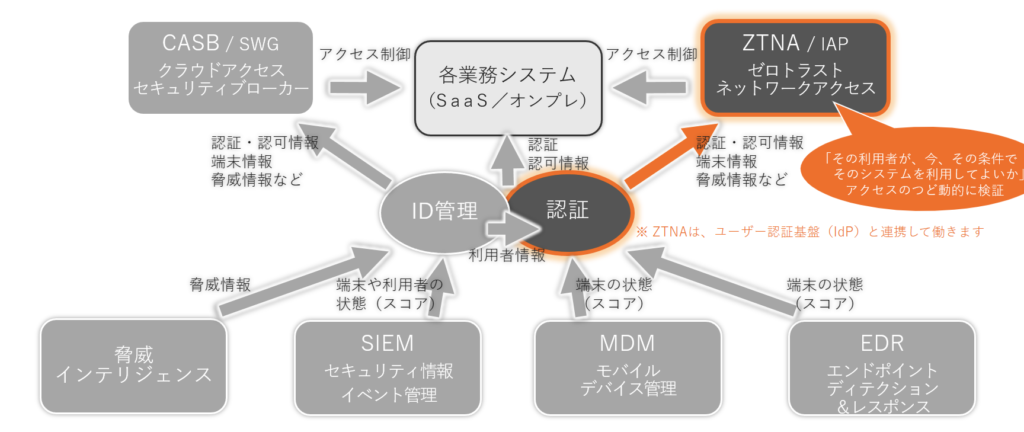

ゼロトラストモデルを実現するソリューションの中核を担うのは、ZTNAです。

ゼロトラストモデルの主な構成

ZTNAとは

上記のように、ZTNAは、ゼロトラストモデルの中核を担うネットワークアクセスソリューションの一つです。

従来のVPNとは異なり、ユーザーやデバイスのアイデンティティを検証し、必要最小限のリソースへのアクセスを許可することで、よりセキュアなアクセスを実現します。

お使いのVPNをゼロトラスト型の ZTNAにアップデートすることで、「ゼロトラストモデルの実現」に大きく近づけます。

ZTNAの詳細な説明については、以下の記事をご参考ください。

ZTNA(ゼロトラストネットワークアクセス)とは?

実際に医療機関が「脱VPN」に成功した事例を詳しく解説している資料もございます。

こちらからぜひダウンロードしてご活用ください。

大手資材メーカーや大規模病院が実現した「脱VPN」の方法

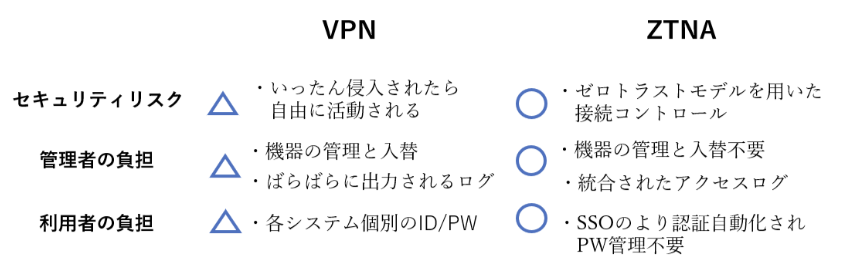

ZTNAとVPNの比較

以下の表のとおり、ZTNAはVPNよりもセキュリティの安全性や利便性において優れていることがわかります。

まとめ

医療機関におけるランサムウェア攻撃は近年急増しており、特にVPNの脆弱性を悪用した侵入が深刻なリスクとなっています。従来の境界防御モデル(VPN)では巧妙化するサイバー攻撃に対応しきれず、患者情報の漏洩や診療業務の停止といった重大な被害につながりかねません。

そのため、より強固な防御を実現する「ゼロトラスト」への移行が求められています。

一方で、ゼロトラストの導入には、技術的な知識だけでなく、既存システムとの整合性や運用体制の見直しなど、慎重な検討が不可欠です。どのように移行を進めるべきか判断に悩む医療機関も少なくありません。

そこで、かもめエンジニアリングでは、脱VPNに向けたZTNAサービスとして、ゼロトラスト接続サービスKeygatewayC1を提供しております。

お客様の現行の運用や課題を丁寧にヒアリングし、最適な導入方法のご提案から、製品説明・概算見積もりまで、ゼロトラスト移行を一からサポートいたします。

日本企業が使いやすい設計と高いコストパフォーマンスを両立したサービスで、医療機関への導入実績も多数ございます。

ご興味をお持ちの方は、下記お問い合わせフォームよりお気軽にご相談ください。

医療機関が実際にゼロトラストを実現した事例などを紹介した資料もございます。 以下よりぜひご覧ください。

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。