ゼロトラストとSASEの違いやメリットについてわかりやすく解説します。

「ゼロトラスト」

社内外からのアクセスのすべてを信用しないことを前提とした、セキュリティ対策の考え方(概念・ポリシー)「SASE」

ゼロトラストの考え方を前提に、「ネットワーク機能」と「セキュリティ機能」をまとめて提供するフレームワーク

SASEは、ゼロトラストを実現するための手段の一つです。

従来のセキュリティとゼロトラストの考え方の違い

まず、セキュリティの考え方そのものの違いを整理します。

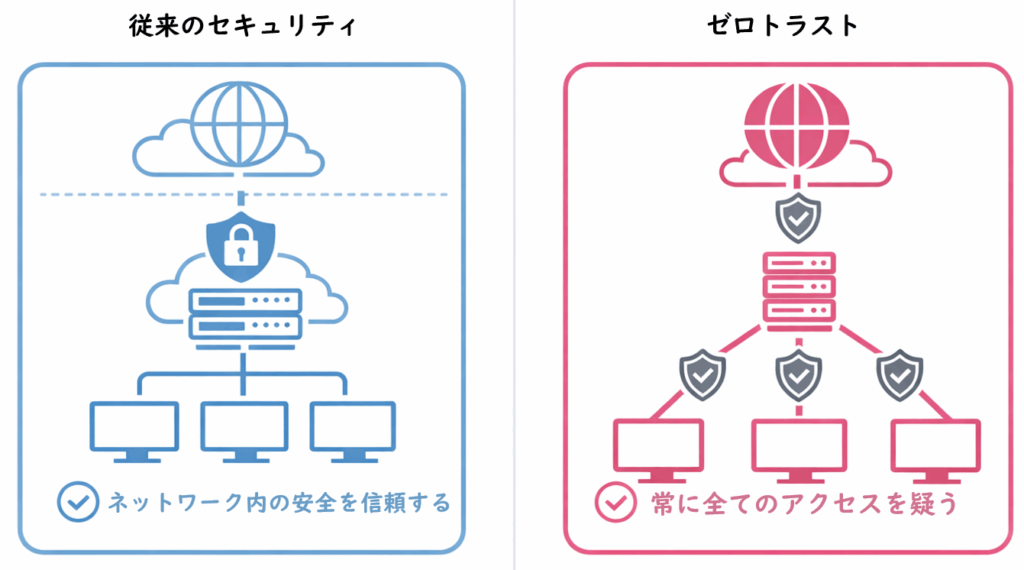

以下の図は、従来型セキュリティとゼロトラストの違いを示したものです。

従来のセキュリティは「社内ネットワークは安全、社外は危険」という前提で設計されてきました。

ファイアウォールやVPNで社内ネットワークの“外側”を守り、一度社内に入ってしまえば、比較的広い範囲のシステムにアクセスできる構造です。

この考え方は、

・オフィス中心の働き方

・社内システムがオンプレミス中心

だった時代には合理的でした。

一方、ゼロトラストでは「社内・社外という区別そのものを信用しない」という考え方を取ります。

誰が、どこから、何にアクセスしようとしているのかを毎回確認・検証し、必要最小限のアクセスだけを許可します。

これは現在のゼロトラストの定義として広く共有されている考え方です。

なぜ従来のセキュリティだけでは危険なのか

事実として、現在の業務環境は大きく変化しています。

・テレワークや外出先からのアクセス

・クラウドサービス(SaaS)の利用

・取引先や委託先からのシステム接続

こうした環境では、「社内ネットワーク=安全」という前提が成り立ちません。

VPNで一度社内に接続できてしまうと、

・IDが盗まれた場合

・端末がマルウェアに感染していた場合

被害が社内全体に広がるリスクがあります。

これは特定企業の問題ではなく、従来型セキュリティ構造が持つ“構造的な弱点”です。

ゼロトラストを実現する手段としてのSASE

ここでSASEが登場します。

事実として、SASE(Secure Access Service Edge)は

・ネットワーク機能(SD-WANなど)

・セキュリティ機能(認証、アクセス制御、通信保護など)

をクラウド上で一体提供するフレームワークです。

ゼロトラストは「考え方・方針」ですが、それを実際のシステムとしてどう実装するかが課題になります。

SASEは、「ユーザー」「端末」「場所」に依存せず、ゼロトラストの考え方を現実の運用に落とし込む代表的な手段の一つです。

▼SASEについて詳しく解説した記事はこちらから!

「SASE(サシー)とは?概要から製品導入までわかりやすく解説」

SASE導入の主なメリット

事実として、SASE導入により次のような効果が期待できます。

1つ目は、「どこからアクセスしても同じセキュリティになる」ことです。

本社・自宅・外出先など場所に関係なく、同じルールでアクセス制御が行われます。

「社内だから甘い」「社外だから厳しい」といった差がなくなります。

2つ目は、「管理する仕組みが一つにまとまる」ことです。

ネットワークとセキュリティを別々に管理する必要がなくなり、

設定変更や運用の手間を大きく減らせます。

3つ目は、「人や拠点が増えても作り直さなくていい」ことです。

ユーザーや拠点が増えても、クラウド上で柔軟に追加・変更できます。

環境が変わるたびに大きな設計変更をする必要がありません。

これらはSASEベンダー各社が共通して提示している、実証ベースのメリットです。

まとめ

- ゼロトラストは「すべてのアクセスを信用しない」ことを前提としたセキュリティの考え方

- SASEは、そのゼロトラストを実運用に落とし込むためのフレームワーク

- 重要なのは用語理解ではなく、自社の働き方・環境に合った実装を考えること

弊社は、SASEの構成要素であるZTNAを実現するソリューション「Keygateway C1」を提供しています。ゼロトラストをどのように形にするのかを整理したい方に向けて、セミナー資料・概要資料をご用意しています。

SASEを実現する「Keygateway C1」のセミナー資料・パンフレットはこちら!

KeygatewayC1が担う役割や、ゼロトラストの実装イメージを分かりやすく解説しています。

ゼロトラスト/SASE検討の次の一歩として、ぜひご活用ください。

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。