ここ数年、ネットワークセキュリティの分野で注目を集めるSASE。2019年に誕生したSASEの市場規模は約1.5億ドルでしたが、リモートワークの普及やクラウドサービスの利用拡大により2025年には約15.5億ドルと、10倍以上に成長しています。本記事では、そんなSASEの概要から具体的な製品導入の流れまで、わかりやすく解説します。

ゼロトラストについてはこちらの記事をご覧ください。

「ゼロトラストモデルとは」

「ゼロトラストを導入する4つのステップについて詳しく解説」

※2021年7月20日に投稿した記事を再編集しております。

SASE誕生の背景

近年、モバイル化やインターネットの普及、テレワークの拡大により、オフィスだけでなく自宅やサテライトオフィスからも業務を行う機会が増えています。このような環境では、従来のネットワーク構成では対応が難しいです。

そこで、各個人の自由な働き方に合わせた快適なインターネット接続を実現させるため、ネットワーク機能とセキュリティ機能を統合したのがSASEです。

従来構成の問題点

1. 従来のネットワークの課題

仕組み:会社の拠点や社員がクラウドにアクセスする際、必ず本社データセンターを経由

問題点:

- すべての通信が本社に集まるため、回線が混雑しやすい

- クラウド利用が増えると速度が遅くなる

- 拠点ごとの細かいアクセス制御が難しい

この課題を解決するために、SASEではネットワークとセキュリティを統合し、柔軟かつ安全な通信環境を提供しています。

VPN回線が逼迫する問題については、こちらの記事をご覧ください。

「VPNが遅い原因とは?その対策などもご紹介!」

2. 従来のセキュリティの課題

仕組み:以前は「会社の中にいる人は安全、外から来る人は危険」という考え方で、会社のネットワークの入り口に壁(ファイアウォールなど)を作って守っていた。

問題点:

・テレワークやクラウド利用が増え、「会社の中=安全」という前提が成り立たなくなった

・人やパソコンごとに細かく「この人はここまでOK」という制御が難しい

・一度中に入り込まれると、会社のシステム内を自由に動かれてしまう

・拠点やクラウドごとにセキュリティ機器を置く必要があり、コストや手間がかかる

VPNへの攻撃、ランサムウェア感染については、こちらの記事をご覧ください。

「ランサムウェアとは?VPNからの感染を防ぐ方法も解説」

SASEの構成要素について

SASEの構成要素はネットワーク機能、セキュリティ機能の2つに分かれています。それぞれ見ていきましょう。

ネットワーク機能

- SD-WAN(Software-Defined WAN:ソフトウェア定義のWAN)

- WAN Optimization(WAN最適化)

ネットワークをソフトで管理する技術を会社の広いネットワーク(WAN)に使うと、拠点同士やクラウドとのつながり方を柔軟に変えたり、通信経路を自動で最適化したりできます。

例えばこんなことができます:

- 支社Aの社員がクラウドサービスを使うときに、本社のサーバーを経由せずに直接クラウドにアクセスさせる

- 本社の回線に通信が集中するのを防ぎ、社員が快適にネットやクラウドを使える

SD-WANについてはこちらの記事をご覧ください。

「SD-WANとは?仕組みやメリットをわかりやすく解説」

セキュリティ機能

- SWG(Secure Web Gateway:WEB通信の可視化、アクセス制御)

- CASB(Cloud Access Security Broker:クラウドの利用状況の可視化、操作制御)

- ZTNA(Zero Trust Network Access:プライベートネットワークへのアクセス制御)

- Threat Detection(脅威検知:異常行動やマルウェア検知など)

アクセス制御や脅威の検知など、セキュリティ機能を構成しています。

アクセス制御とは、ユーザーがリソースに対して通信を行う際に、IDやパスワードを要求することで身元確認(認証)を行い、身元に応じてアクセス先であるリソースへ認可を行うことを意味します。

認証と認可については、こちらの記事をご覧ください。

「認証と認可の違いとは|セキュリティの強化について説明」

アクセス制御範囲の違い

セキュリティ機能のSWG・CASB・ZTNAはどれも、通信状況の可視化やアクセス制御がベースとなっている点で共通しています。

このアクセス制御を基本的な機能とするSWG・CASB・ZTNAの違いは、ずばりアクセス先にあります。つまり、保護対象とするリソースが異なり、それをもとに分類できます。

SWGは一般的なWebサービス、CASBはSaaS等のクラウドサービス、ZTNAはオンプレシステムや自社管理の情報資産を保護対象としています。

ZTNAやCASBについてはこちらの記事をご覧ください。

「ZTNA(ゼロトラストネットワークアクセス)とは?」

「CASBとは?概要やメリット、必要性などを解説」

VPNからZTNAへの移行

これまで、会社の外から安全に社内のシステムに接続するには、リモート用の専用回線(VPN)を使っていました。

しかし最近は、会社のデータやシステムがクラウド上や地方の支社や海外拠点にも独自のサーバーが置かれることが増えています。そのため、いちいち会社を経由してアクセスするやり方は効率が悪くなってきました。

さらに、もし専用回線を乗り越えられてしまうと、情報が簡単に盗まれる危険もあります。

そこで登場したのがZTNA(ゼロトラストネットワークアクセス)です。これは、従来の専用回線の代わりに、安全かつ効率よく社内やクラウドのシステムにアクセスできるようにする仕組みです。

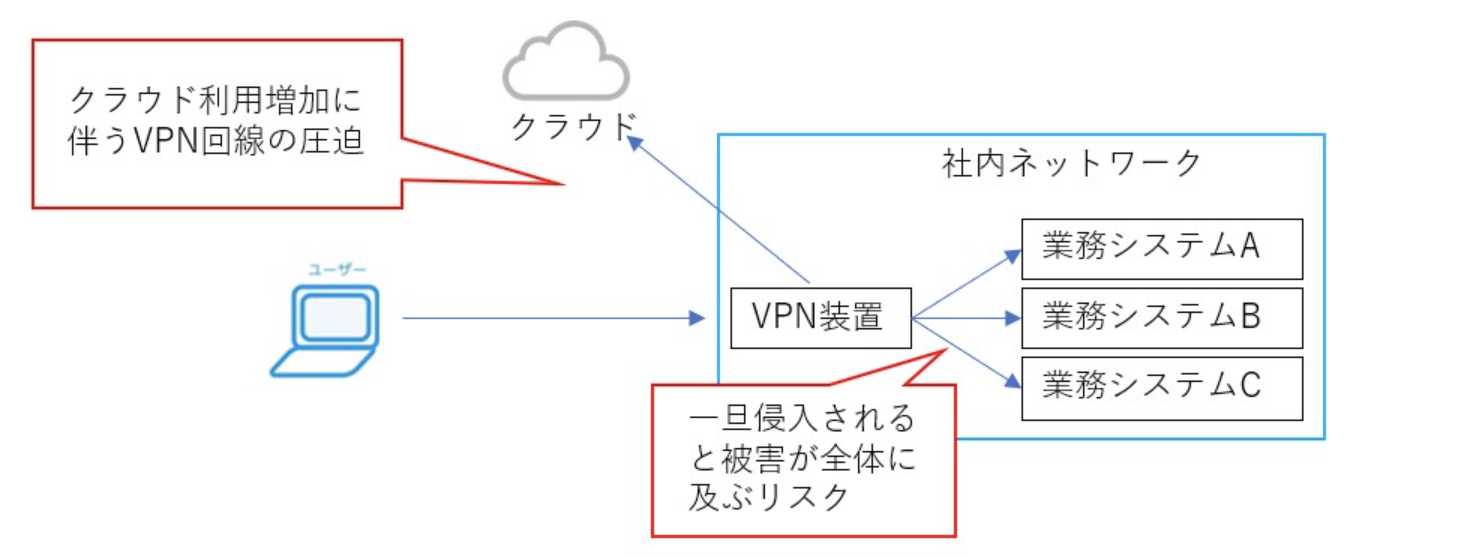

図1.従来のVPNを用いたリモートアクセス

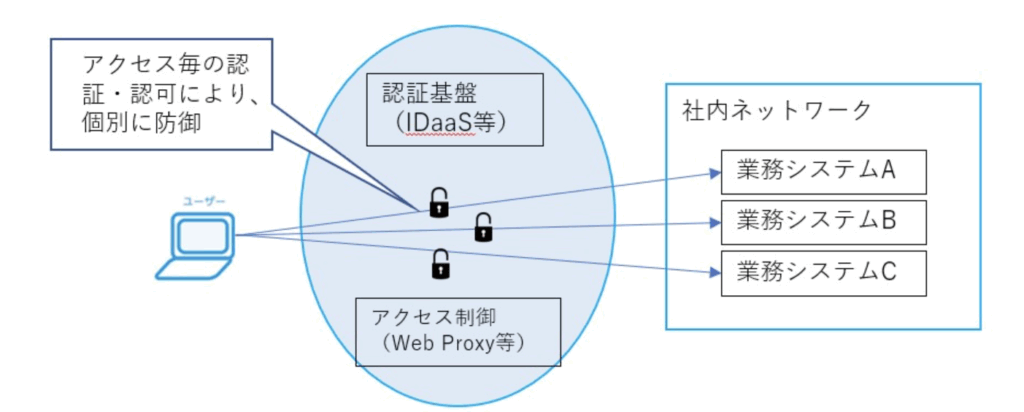

図2.SASEの構成要素であるZTNAを用いたリモートアクセス

図1・2の通り、インターネットの通信量が増えたり、会社のデータやシステムがクラウドに移ったりするにつれて、外からの安全なアクセスのやり方も変わってきています。

以前は、会社の専用回線(VPN)を使う方法が一般的でしたが、最近はゼロトラストと呼ばれる新しい安全対策(ZTNA)が広がっています。ゼロトラストでは、誰でも簡単に社内やクラウドにアクセスできるわけではなく、アクセスするたびに確認して安全を確かめる仕組みです。

SASEの環境を作る場合も、こうしたゼロトラストの要素を取り入れ、通信量やクラウド利用の増加に合わせて、最適な方法を導入していくことが重要です。

ZTNAの一種であるIAPの詳細は、こちらの記事をご覧ください。

「IAPとは?VPNと比較しつつ、メリットを解説」

SASEの概念に基づいた製品の導入手順とは

SASEという考え方を示した調査会社の報告書では、ゼロトラスト(ZTNA)をまず始めることを勧めています。そして、インターネットの利用やクラウドサービスの安全対策は、段階的に広げていくと良いとされています。

具体的には:

- まずZTNAを導入し、会社で管理しているデータやシステムの安全を確保する

- 次に、インターネット上のウェブ利用やクラウド上のサービスにも安全対策を広げる

報告書では、「既存のファイアウォールや専用回線(VPN)が古くなるタイミングで、ZTNAをすぐに導入するとよい」とも書かれています。

まとめ

SASEやゼロトラスト型のセキュリティ環境の構築には、技術とノウハウを備えたインテグレーターを活用することが重要です。かもめエンジニアリングでは、SASEの構成要素として不可欠なZTNAの機能を有するサービスKeygatewayC1を扱っております。かもめエンジニアリングでは、初めてIDaaSを導入される企業様にもわかりやすく、基本から丁寧にご説明しています。「どのサービスが自社に合うのか分からない」「まずは情報収集から始めたい」といった方も、ぜひ下記のフォームから無料相談をご活用、およびお問い合わせください。

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。