今年も独立行政法人情報処理推進機構(IPA)は「情報セキュリティ10大脅威 2024」を公開しました。これは、2023年に発生し、社会的に影響の大きかったセキュリティ脅威をまとめたもので、個人編と組織編に分け、ランキング化しています。本記事では、組織向けのセキュリティ脅威に着目し、行うべきセキュリティ対策を解説します。

目次

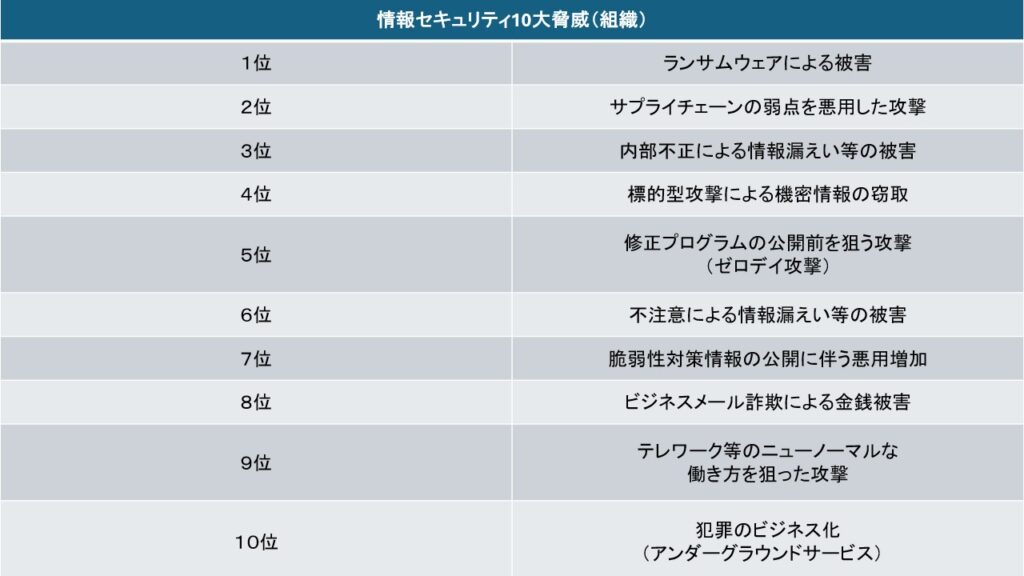

2024年のセキュリティ10大脅威

以下がIPAが発表したセキュリティの10大脅威になります。

※IPA「情報セキュリティ10大脅威 2024」をもとに作成

それぞれの項目について詳しく解説します。

ランサムウェアによる被害

ランサムウェアは、身代金を意味する「Ransom」と「Software」を組み合わせた造語で、マルウェアの一種になります。ランサムウェアに感染してしまうと、パソコン内のデータを暗号化され、利用不可能な状態になります。それを解除する際、身代金が請求されます。ランサムウェアによって暗号化されたファイルを元に戻すのは困難な上、身代金を払ったとしても解消される保証はありません。最悪の場合、企業活動に必要な書類が使えなくなってしまい、業務の継続が難しくなります。実際、ランサムウェアに感染してしまい、工場操業や事業活動を停止した企業は多く存在します。

ランサムウェアに関する記事はこちら「ランサムウェアとは?VPNからの感染を防ぐ方法も解説」

サプライチェーン

商品の企画、開発から調達、製造、在庫管理、物流や販売までの一連の流れをサプライチェーンと呼びます。このサプライチェーンはセキュリティ攻撃を受けやすく、対策を講じる必要があります。サプライチェーンに対する攻撃として、以下の事例が挙げられます。

- 標的組織よりもセキュリティ的に脆弱な取引先を攻撃して、標的組織の情報を窃取する

- ソフトウェアの開発元やMSP(マネージメントサービスプロバイダー)等をウイルス攻撃をして、標的組織がソフトウェアやサービスの利用開始時や顧客への提供開始時またはバージョンアップ時にウイルスに感染させる

内部不正

企業の従業員や元従業員が機密情報を持ち出しをしたり、社内情報を削除したりする等の内部不正が問題をなっています。従業員らに付与されたアクセス権限やアカウントを悪用し、組織の情報を盗み出します。また、組織の情報をUSB メモリーや HDD を利用して、外部に不正に持ち出す事例もあります。このような不正は、組織が培ったきた社会的信用だけでなく、金銭的にも損失をもたらすでしょう。内部不正を防ぐため、従業員の異動や離職に伴う不要な利用者 ID 等は直ちに削除する、それらの適切な管理・定期的な監査を実施する、社員の情報リテラシーを向上させるなどの対策が有効です。

標的型攻撃

企業や官公庁などの特定の組織を狙った攻撃を標的型攻撃と呼びます。代表的な標的型攻撃として、メールにファイル添付やリンクを記載してウイルスに感染させる手法があります。メールによる標的型攻撃を予防するためには、添付させているファイルやリンクを安易にクリックしないことが重要でしょう。

また、webサイトを改ざんしてウイルスに感染させる水飲み場型攻撃や、サーバーやVPNの脆弱性を悪用して不正アクセスを行い機密情報を窃取する事例もあり、対策が必要です。

ゼロデイ攻撃

ソフトウェアの脆弱性が発見される前や対策情報を公開する前の攻撃を、ゼロデイ攻撃といいます。ソフトウェアの脆弱性を悪用したこの攻撃は、ウイルス感染や情報漏洩などの被害が生じます。加えて、ソフトウェアのサービスが停止する場合もあり、被害は広範囲に及ぶでしょう。被害を予防するために、日常的にセキュリティ対策が充実しているソフトウェアやバージョンを使うことや、脆弱性対策情報が公開されたときは速やかに対応することが求められます。

不注意

メールの誤送信やwebサイトの設定不備、重要書類や機密情報を保存したPCやUSBメモリーの紛失など、人的な不注意によるセキュリティ事故も発生しています。機密情報が漏洩してしまうと、企業の社会的信用を大きく損ないます。従業員の情報リテラシーを向上させることが重要です。加えて、情報を暗号化し保護することや、情報漏洩対策のシステムを導入すること、メールの誤送信対策ツールの活用等も有効でしょう。

脆弱性対策情報の公開に伴う悪用

ソフトウェアやハードウェア等の脆弱性対策情報が公開されると、その情報を悪用し脆弱性対策を講じていないシステムを狙った攻撃が発生する恐れがあります。公開された脆弱性に対ひた攻撃ツールも作成されており、これにより短時間での攻撃が可能になります。脆弱性対策情報が公開された場合は、速やかに対策を講じることが重要です。

ビジネスメール詐欺

企業やその取引先の従業員になりすましたメールを送信し、銀行口座に金銭を振り込ませるビジネスメール詐欺が、横行しています。架空の請求書を送り付ける、経営者等になりすます、窃取されたアカウントを使用しメールを送信する等の手口を用いて、金銭をだまし取ります。怪しいメールを受信した場合は、メールが正しいものかを確認することが大切です。

テレワークを狙った攻撃

2020年以降テレワークが普及し、オフィス以外で働くことが増加しています。現在もテレワークを活用している企業は多いですが、VPN等を狙った攻撃も生じています。また、セキュリティ対策が適切にされていない私物のPCでテレワークを行うと、ウイルス感染や情報漏洩などのリスクも高まります。シンクライアント、VDI、VPN、ZTNA/SDP 等のセキュリティに強いテレワーク環境の採用する、多要素認証等の強固な認証方式を取り入れるといった対策が有効です。

テレワークのセキュリティリスクについてはこちら「【解説】テレワークのセキュリティリスクとその対策」

犯罪のビジネス化

アンダーグランド市場では、アカウントのIDやパスワード等の認証情報が売買されています。特に企業の認証情報が売買された場合、重大な情報漏洩が発生する恐れがあります。日頃からアカウント管理を徹底するだけでなく、多要素認証などより強固な認証方式を使用することが望ましいです。

行うべきセキュリティ対策

セキュリティ脅威は種類が多いですが、それらに対する対策には共通したものがあります。以下のような複数の脅威に対応できる対策をまず行い、それ以外は個別で対策するのがよいでしょう。

- ID・パスワードを適切に管理・運用する

- 情報リテラシーを向上させる

- メールの添付ファイル開封や、リンク、URL のクリックを安易にしない

- 適切な報告/連絡/相談を行う

- インシデント対応体制を整備する

- サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う

- 定期的にバックアップを行う

まとめ

以上が今年特に気を付けるべきセキュリティ脅威になります。セキュリティ対策として、ID・パスワードを適切に管理する、サーバーやクライアント、ネットワークに適切なセキュリティ対策を施す等の対策が有効でしょう。また、個人の情報リテラシーを向上させることも重要でしょう。かもめエンジニアリングでは、ゼロトラスト接続サービス「Keygateway」や認証基盤システム「KAMOME SSO」、国産クラウドID管理サービス「Keyspider」等のソリューションを提供しております。些細なご相談などで構いませんので、お気軽に下記フォームよりお問い合わせください。

最新のセミナー情報を確認する

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。