ランサムウェア感染や不正アクセスが直近急増しており、セキュリティの更なる強化を考えている方が多くなっています。セキュリティの強化手段として、全てのトラフィックを疑う「ゼロトラスト」が注目を浴びています。しかし、多段階に及ぶ導入ステップがある上に、コストや運用面なども考えると、ゼロトラストを一朝一夕で実現することは不可能です。そこで、本記事ではどのような手順でゼロトラストを実現していくのがベストか、解説いたします。

そもそもゼロトラストとはなにか、登場の背景については、こちらの記事をご覧ください。

「ゼロトラストモデルとは」

参考:IPA『ゼロトラスト移行のすゝめ』

目次

ゼロトラストが注目を浴びている背景とは

そもそも、なぜゼロトラストが注目を浴びているかについて説明いたします。理由として、クラウドサービスの普及と社外アクセス数の急増の2つがあげられます。これらにより、主流であった境界防御に限界と感じ、ゼロトラストを実現しようとする企業が増えています。

クラウドサービスの普及

従来、企業の情報資産は社内ネットワークに保存されているのが当たり前でした。しかし、ここ10年で、クラウドサービスの利用が普及しました。実際に、基幹システムやファイルサーバー、ビジネスチャットやCRM(顧客管理システム)などの領域で、多くの企業がクラウドサービスを導入しています。これにより、企業の情報資産は社外のネットワークに保管されているということを意味します。そのため、「境界防御」の考えである、「社内ネットワークの利用に限定・社外からはVPNでアクセス」でセキュリティを確保する手段は成立しなくなっています。

社外からのアクセス増加

業界を問わず、「働き方改革」などを踏まえ、従業員の家やサテライトオフィス、テレワークスペースなど、場所・環境にとらわれない働き方が進みました。その結果、社外から社内システムにアクセスする件数は、非常に増加しました。また、アクセスするデバイスも、社用PCに限らず、私用パソコン・スマートフォン(BYOD)などの多様化が進んでいます。これらの変化は、従来の境界防御の考え方では、対処不可能になっています。

例えば、社外からのアクセスには、VPNを必ず使用する形式の場合、帯域が足りず、業務が思うように進まないという事態を引き起こしました。

VPNが遅いと感じる理由の詳細は、こちらの記事をご覧ください。

「VPNが遅い原因とは?その対策などもご紹介!」

ゼロトラスト導入のステップ

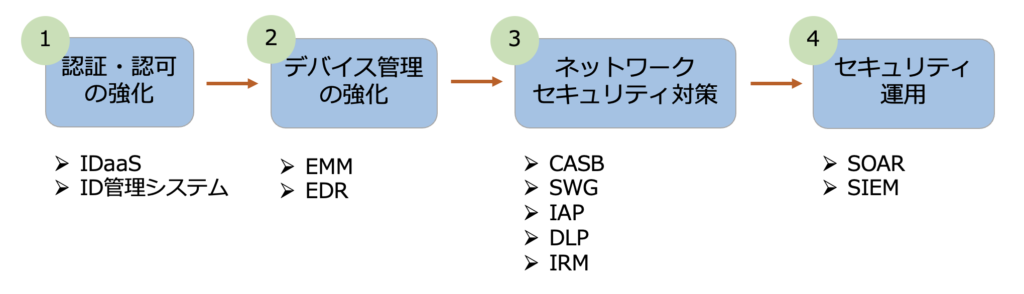

ゼロトラストの導入ステップは大きく分けると、4つに分けられます。

順序としては、下記図のようになります。それぞれについて、製品にも触れつつ、説明いたします。

認証・認可の強化

ゼロトラストは「全トラフィックを疑う」という考えを持っています。そのため、アクセスする際に必ず実施する、認証・認可を強化すべきでしょう。しかし、システムごと、アクセスごとに毎度認証を行うというのは現実的ではありません。また、認可情報についても、一律に定められるものではありません。そのため、利用者にとっても管理者にとっても負担が軽くなる認証基盤を構築する必要があります。

認証・認可強化のために検討すべき製品は、IDaaSとID管理システムの2つです。

IDaaS(Identity as a Service)/Microsoft Entra ID(旧AzureAD)

IDaaSは、ID管理やSSO(シングルサインオン)の機能を提供するクラウドサービスのことです。Microsoft Entra ID(旧AzureAD)もIDaaSとして活用できます。どちらも初期費用が安く、簡単に導入できます。従来のID・パスワード認証ではなりすましの可能性も否定できないため、多要素認証やリスクベース認証、生体認証などに対応しているIDaaSを活用すべきであると言えるでしょう。

IDaaSやMicrosoft Entra ID(旧AzureAD)についての詳細はこちらの記事をご覧ください。

「近年普及を見せるIDaaSとは?メリット、デメリットを解説」

「Microsoft Entra ID(旧Azure AD)でSSOを実現するメリットや課題とは」

ID管理システム

認証・認可を適切に行うためには、ID・権限情報が正しくシステムに登録されている必要があります。しかし、入退職した社員のID登録・削除や人事異動に伴う権限変更などは、社員数・システム数が多ければ多いほど、手動で管理することが難しくなってきます。そのため、ID管理システムを導入し、管理者の負担を軽減しつつ、抜け漏れのないID・権限情報の登録が求められます。

ID管理についての詳細はこちらの記事をご覧ください。

「ID管理とは?メリットやシステム選定ポイントをわかりやすく解説」

デバイス管理の強化

認証・認可の強化によって、利用者を絞ることができました。続いて、デバイスの安全性を高め、ウイルス対策を進め、利用するシステム・サービスに影響が及ばないようにすることが必要です。例えば、不審なファイルのダウンロードなどにより、ウイルスに感染するリスクがあります。

デバイス管理・保護強化の候補になる製品は、EMMとEDRの2つです。

EMM(Enterprise Mobility Management)

EMMは、社内で使用されるスマートフォンやタブレットなどのモバイル端末を管理するツールです。持ち運びが便利な一方で、自宅や外出先などで紛失・盗難のリスクがあります。そのため、適切に管理しなければなりません。また、それ以外のセキュリティリスクへの対策もEMMで担うことができます。

EDR(Endpoint Detection and Response)

ユーザーが利用する端末やサーバの通信状況を常に監視し、不審な動きがないかを常に監視する製品です。マルウェアやランサムウェアに対する対策として、活用できます。従来、EPP(Endpoint Protection Platform)がこの役割を果たしていましたが、未知のマルウェアにも対処できるEDRを導入する企業も増えました。

ネットワークセキュリティ対策

社外からのアクセス増加やクラウドサービスの普及に伴い、オンプレミス・境界型防御ネットワークから、クラウド利用・社外アクセスを前提としたセキュリティ対策に変更していく必要があります。ここでは、CASB・SWG・IAP・DLP・IRMの5つの製品を紹介します。

CASB(Cloud Access Security Broker)

従業員のクラウドサービスの利用を監視し、適切なセキュリティ対策を行う製品です。CASBが備える機能としては、大きく以下の4つがあります。

- アクセスの可視化

- データセキュリティ:アクセス権限の逸脱・機密情報の持ち出しをチェック

- コンプライアンス

- 脅威対策

近年、クラウドサービス経由でのデータ流出も発生しているため、クラウド活用に対するセキュリティ対策として、非常に有効性のある手段です。

CASBの詳細はこちらの記事をご覧ください。

「CASBとは?概要やメリット、必要性などを解説」

SWG(Secure Web Gateway)

外部へのWebアクセス等を安全に行うためのクラウド型プロキシのことです。従来の境界防御では、ファイアウォールやプロキシサーバが担っていた部分ですが、クラウドサービスの普及に伴い、全てのアクセスを監視できなくなりました。そこで、SWGを活用することで、外部ネットワークのアクセスを監視します。さらに、アクセス先が安全かどうかを評価し、必要に応じてアクセスを遮断します。

IAP(Identity-Aware Proxy)

IAPは、オンプレミスのシステムを社外からインターネット経由でのアクセスが可能になる製品です。クラウド上にあるIAPと社内システム間を暗号化された通信でつなぐことでセキュアな接続を可能にします。IAPを利用することで、オンプレミス、クラウドを同じ使用感で利用できるようになります。さらに、VPNを利用する必要がなくなり、コストや運用面における負担を軽くすることができます。

IAPの詳細はこちらの記事をご覧ください。

「IAPとは?VPNと比較しつつ、メリットを解説」

DLP(Data Loss Prevention)

DLPはデータだけに着目した情報漏洩対策です。ファイルをスキャンし、機密情報を自動的に特定し、ファイルの送信や出力といった社外に持ち出そうとする操作に対して、通知や操作の停止を行うことができます。

IRM(Information Rights Management)

ファイルを暗号化した上で、利用者ごとにアクセス権限を付与する技術です。データ資産が暗号化されずに保管されていると、情報漏洩・流出が簡単にされてしまう場合があります。そこで、IRMを利用し、アクセス権限を設定することで、情報漏洩リスクを低減することができます。

セキュリティ運用

ここまでのステップで、デバイス管理やネットワークの整備が完了しました。しかし、ゼロトラストを実現するためには、従来の境界防御とは異なるセキュリティリスクの管理が必要になります。具体的な手法としては、アクセスログを収集・分析し、脅威の検知や特定を行います。このステップで検討すべき製品はSOARとSIEMの2つです。

SOAR(Security Orchestration, Automation and Response)

セキュリティ運用業務の効率化や自動化を実現するための製品です。具体的には、様々なサービスのログを収集・分析し、運用業務の効率化を行います。また、インシデントが発生した場合、発生後の対応を自動化できる点が、SOARの大きな特徴です。これらの機能によって、セキュリティ人材への負担軽減につながります。

SIEM(Security Information and Event Management)

SIEMは、ファイアウォールやプロキシなどから出力されるログを集約し、それらのデータで相関分析を行うことで、ネットワークの監視やマルウェア感染などのインシデントを検知しようとする製品です。これにより、サイバー攻撃や不正アクセスをすぐに検知し、セキュリティ監視の徹底を図ることができます。

まとめ

ゼロトラストを実現するためには、どのような導入ステップで製品を検討していくのがよいかを解説しました。4つのステップ、多くの製品を紹介してきましたが、ゼロトラストを実現させるために、全ての製品を導入する必要があるわけではありません。企業によって、抱えている課題やセキュリティにおける脆弱性のポイントは異なります。そのため、まずは自社の現況をしっかりと分析する必要があります。また、セキュリティに対する「投資」として捉えつつ、コストパフォーマンスや人的リソースなどの条件をしっかりと定めておく必要があるでしょう。そのような事前準備をしてから、具体的な製品検討・比較を進めていく方が望ましいです。

かもめエンジニアリングでは、SSOやID管理、リモートアクセスの領域において、コストパフォーマンス・可用性が高いソリューションを提供しております。ご興味がある方は、下記フォームよりお問い合わせください。

事業・商品・サービスに関するお問い合わせ

製品に関するお問い合わせはこちら

※フリーメールでのお問い合わせは受け付けておりません。